Pubblicare un server è davvero sicuro? Misuriamolo…

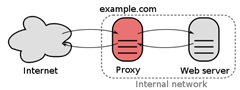

In questa configurazione TMG si comporta come Reverse-Proxy intercettando tutte le richieste web e indirizzandole a sua volta verso i rispettivi server interni:

“..A reverse proxy is (usually) an Internet-facing proxy used as a front-end to control and protect access to a server on a private network, commonly also performing tasks such as load-balancing, authentication, decryption or caching…” – fonte: Proxy Server - Wikipedia

A questo punto verrebbe da chiedersi se un Reverse-Proxy introduca un maggior livello di protezione nella nostra infrastruttura oppure, aumentandone la complessità (quindi la superficie di attacco), lo riduca. Ovviamente una valutazione di questo tipo dovrebbe essere sufficientemente obiettiva e suffragata dai numeri, magari partendo da uno scenario semplice ma comunque rappresentativo e significativo.

Il problema è quindi avere un metodo che permetta di misurare il livello di sicurezza di uno stesso scenario, in una configurazione con e senza reverse-proxy.

Il metodo che voglio proporvi è quello della ISECOM - the Institute for Security and Open Methodologies, organizzazione No-Profit, fondata in Spagna nel 2001 da Pete Herzog - noto come OSSTMM - Open Source Security Testing Methodology Manual. Tralascio quelli che sono i dettagli del metodo, per questo c’é il sito web della ISECOM ma vado al nocciolo della questione parlandovi dei risultati che sono stati ottenuti da Pablo Endres che ha fatto questo tipo di test, pubblicandone i risultati nel documento:

Do Reverse Proxies provide real security?

La conslusione conferma quello che un buon amministratore TMG sa già, e cioé che un reverse proxy ben configurato e gestito mitiga tutte quelle manchevolezze di protezione a cui i server pubblicati possono essere soggetti. Non avere questo livello di protezione riduce il livello di sicurezza complessivo. L’aspetto interessante è che lo dicono i numeri.

Attenzione, di contro, un reverse-proxy mal gestito aumenta la superficie di attacco che a sua volta riduce significativamente il livello di sicurezza complessivo...un boomerang micidiale!!

Di seguito la conclusione di Pablo:

“… If you think your organization can run securely configured, hardened web servers over time (and keep them that way) you are better off without the proxy. If not, you should have a reverse proxy in place as an umbrella to protect all those web servers or devices that are not maintained securely.…” – Do reverse proxies provide real security? Pablo Endres

A questo punto è necessario chiedersi se il nostro TMG, ISA o qualunque altro reverse-proxy che abbiamo in produzione sia davvero configurato in maniera corretta ed efficace, oppure abbiamo solamente peggiorato la situazione. Con TMG possiamo davvero fare la differenza sul livello di sicurezza della nostra infrastruttura, lo dicono i numeri.

A presto

Luca Conte

Fondatore di ISAserver.it

MCSE/MCSA:Security, MCT, MCITP:Windows 2008

MCTS: Windows Virtualization, VMWare VCP

IEEE Member, CS Member

ISA/TMG Server Jumpstart 2012

27/28 Nov – Milano (iscrizioni aperte!)

Riferimenti:

Do reverse proxies provide real security? Pablo Endres

ISECOM - the Institute for Security and Open Methodologies

OSSTMM - Open Source Security Testing Methodology Manual

Proxy Server – Wikipedia

Etichette: ISECOM, OSSTMM, Pubblicazione Servizi, Reverse-Proxy, Studi

0 Comments:

Posta un commento

<< Home